关于量子计算机与比特币的话题,此前我们有过探讨,但并没有深入讨论过其对比特币造成的具体影响。

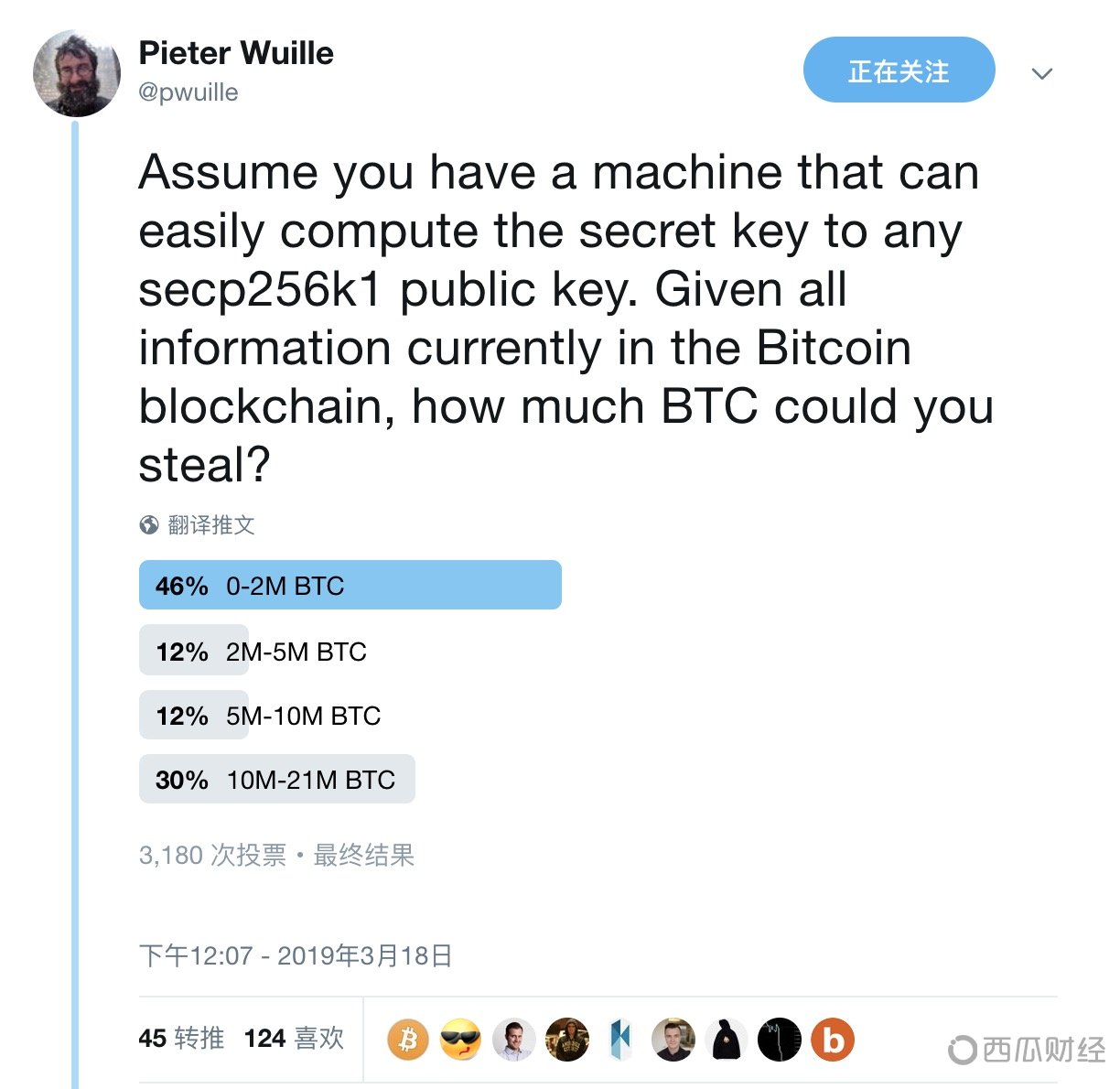

近日,比特币core软件维护者Pieter Wuille连发数条推文深入谈论了这一话题,他写道:

Pieter Wuille:

"假设你有一台可轻松计算任何secp256k1公钥密钥的机器,考虑到比特币区块链中的所有信息,你可盗取到多少比特币呢?"A:0-200万 BTC

B:200万-500万 BTC

C:500万-1000万 BTC

D:1000万-2100万 BTC

补充说明:

- 它只是关于你可以偷取多少已确认的UTXO(而不是关于你想偷多少的问题);

- 这样一台机器,可能会降低共识修复的门槛,问题在于有多少是易受攻击的,而不是攻击者能逃脱什么;

- 此外,这台机器只能计算secp256k1离散对数,它不能用来加速任何其他的计算;

但在Pieter Wuille看来,这两个多数人所选的答案都是错误的。其解释如下:

- 正如一些更有创意的回答所显示的那样,这个问题显然有点不明确。尽管如此,我的答案是(C) 500万-1000万 BTC,这包括具有P2PK/raw 多重签名输出的所有输出,加上具有已知pubkey的P2PKH输出,以及具有已知脚本的P2SH/P2WSH; (根据最近几天比特币和其分叉链的所有信息,准确的数字大概是6476424.77197947 BTC);

- 这包括P2PK/raw 多重签名输出中约175万 BTC,以及在比特币区块链中显示的已知公钥和脚本的400多万BTC。如果你还把分叉链算进去,那么这样一台假想的机器,就可以另外获取到50万 BTC;

- 我相信,这些数字使得“公钥哈希防卫量子计算机”的论点变得站不住脚,如果总量的37%处于风险之中,你就不能声称它(比特币)仍然是安全的;

- 这当然忽略了其他风险,比如这样的机器是否不能攻击进行中的支付。这很难说,因为我们实际上是在谈论一个假设中的机器;

探讨具体解决方案:比特币如何抵抗量子计算机

在谈完量子计算对比特币的影响之后,Pieter Wuille还谈论了当前已有的一些解决方案:

- 很多反馈表明,如果可以检测到这一点,就很容易达成一致意见,以阻止攻击者。问题是,这一变化将包括什么?除了一些复杂的基于ZKP的方法,我们在短期内能够做的事并没有那么多;

- 这是否意味着我们有问题?我根本不这么认为,足够强大的量子计算机(以及其他椭圆曲线离散对数问题(ECDLP)中断)都还是假设的,如果它们发生了,很可能会伴随着一系列的增量突破,给予我们更基本的解决方案;

- 显而易见的解决方案,当然是研究并最终采用真正的PQC安全签名方案,但这是一个相对年轻的领域,其中有很多最新的进展,我们没有必要急着去做这件事(特别是考虑到这种方案目前的签名和密钥,是很大的);

- 但我不认为这有助于任何人鼓吹PKH以及缺少密钥重用,可保护比特币免受量子计算机的攻击,这里的数字表明,这种保护充其量只是微不足道的。但是,出于隐私方面的考虑,密钥重用显然是一个坏主意,这是应该去避免的;

本文地址: https://www.xiguacaijing.com/news/guandian/2019/5066.html

赞助商